DETEÇÃO DE RESPOSTA ESTENDIDA (XDR)

DETEÇÃO DE RESPOSTA ESTENDIDA (XDR)

Visibilidade contínua de ameaças com deteção e resposta em tempo real

O Secure IT™ XDR foi criado para satisfazer os rigorosos requisitos dos seguros de proteção cibernética, para que a sua empresa possa obter as melhores coberturas disponíveis. O XDR disponibiliza um serviço otimizado de deteção e resposta a ameaças que se estende às ferramentas de segurança e empresariais.

Ao contrário das abordagens antigas do SIEM e da maioria das plataformas de análise de segurança atuais, a nossa plataforma XDR é construída com base em várias disciplinas de segurança. Permitindo assim unificar todos os seus serviços de segurança, a fim de proporcionar aos nossos analistas maior visibilidade e capacidade de deteção em tempo real, bem como a possibilidade de efetuarem um trabalho de correlação, investigação e resposta de alto nível.

Proteção holística contra ataques cibernéticos

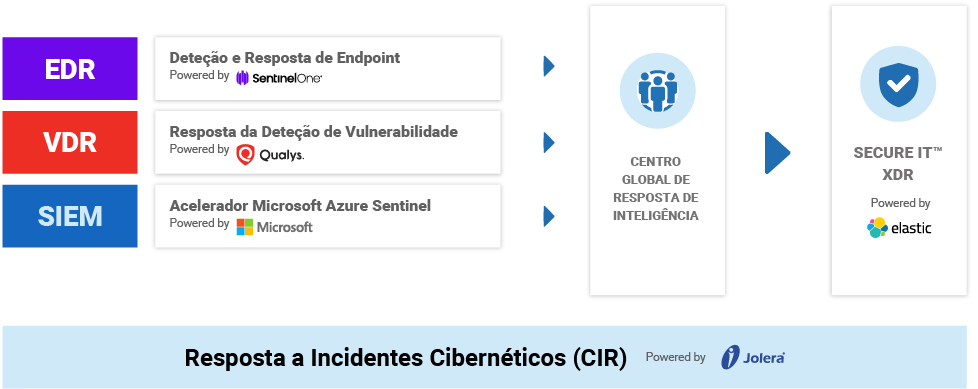

Os componentes que integram a nossa plataforma de deteção e resposta alargada são fornecidos por líderes globais do setor em cada disciplina de segurança.

Estas ferramentas foram integradas de forma cuidadosa e são monitorizadas em tempo real pelos nossos agentes de segurança, no nosso Centro Global de Informações e Resposta a Ameaças.

A nossa solução XDR

EXTENDED DETECTION AND RESPONSE (XDR)

A nossa plataforma é capaz de ingerir dados não estruturados e fornecer contexto, enriquecendo ainda mais os dados, que são depois enviados para o nosso GIRC.

ENDPOINT DETECTION AND RESPONSE (EDR)

Oferece proteção diferenciada para os terminais, ao prevenir, detetar e agir contra as ameaças cibernéticas em constante evolução, possibilitando uma recuperação rápida em caso de exploração.

VULNERABILITY DETECTION RESPONSE (VDR)

Com tecnologia da Qualys, a VDR estabelece a fundação de cibersegurança que os ambientes híbridos, dinâmicos e distribuídos das infraestruturas de TI exigem.

CYBER INCIDENT RESPONSE (CIR)

Com esta solução prestamos assistência remota rápida à sua empresa, através da nossa equipa global de especialistas de resposta a incidentes cibernéticos e analistas de ameaças.

AZURE SENTINEL ACCELERATOR

Serviço de consultoria concebido para ajudar a sua organização a implementar rapidamente o serviço de SIEM avançado da Azure.

Plataforma integrada de deteção e resposta

A nossa plataforma XDR é totalmente gerida e integrada com os melhores produtos de segurança, serviços e feeds de informação sobre ameaças do setor, para garantir a proteção dos ambientes.

IA adaptável avançada + machine learning

Prepare cada terminal e volume de trabalho – independentemente da sua localização ou conetividade – para responder de forma inteligente às ameaças cibernéticas, com IA avançada e machine learning.

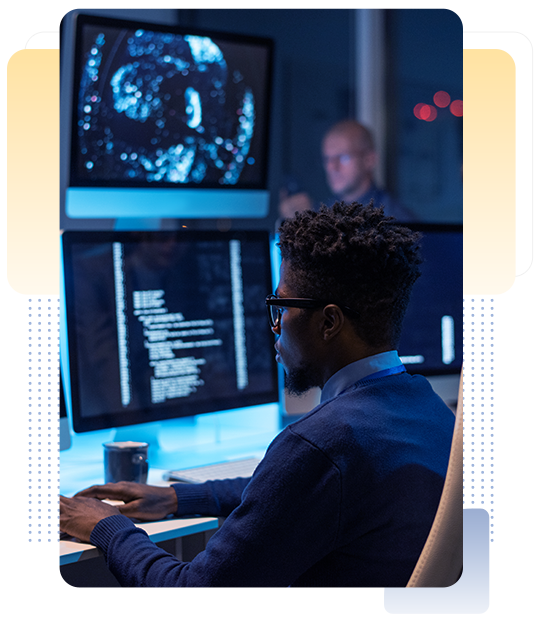

Deteção real e resposta

Um verdadeiro serviço de vigilância e investigação por especialistas de cibersegurança, que analisam os dados das ameaças em tempo real através do nosso Centro de Informações Globais sobre Ameaças.

Informações sobre ameaças e medidas de remediação orientadas

Visibilidade completa da superfície do seu ciberataque, com informações sobre as ameaças, a fim de responder às mesmas e trava-las, com a nossa equipa global de especialistas.

Conformidade

Embora a indústria de seguros compreenda a melhor forma de segurar as empresas contra os riscos cibernéticos, os prémios continuarão a aumentar e a extensão de cobertura oferecida poderá diminuir, ou exigir mais investimento em cibersegurança por parte das organizações que pretenderem contratar e manter uma apólice. A nossa solução Secure IT™ Extended Detection and Response (XDR) foi parcialmente concebida a pensar nisso. A nossa experiência de trabalho com tecnologias avançadas de segurança e empresas de seguros de proteção cibernética ajudou-nos a desenvolver um produto que satisfaz e excede os requisitos da maioria das companhias de seguros e apólices.

Regulamentos

Políticas

Requisitos

Normas

Regras

Planos de Produtos

Ajudamo-lo a selecionar o plano mais apropriado às suas necessidades

|

|

PADRÃO

|

AVANÇADO

|

Monitorização contínua 24/7/365 |

||

Suporte em direto do engenheiro de segurança cibernética 24/7/365 |

||

Deteção de ameaças sempre ativa |

||

Suporte permanente em caso de perturbação por ameaças e apoio à contenção |

||

Inteligência artificial e machine learning para detetar/travar ameaças em poucos segundos |

||

Deteção rápida e automatizada de anomalias |

||

Possibilidade de escalonamento, sem qualquer obrigação de comprar hardware ou software |

||

Deteção de ataques desconhecidos através de análise comportamental |

||

Verdadeiras investigações rápidas conduzidas por seres humanos |

||

Modelos públicos de proteção contra ameaças de segurança na nuvem e híbridas |

||

Escalonamentos detalhados, com recomendações de análise e segurança |

||

Fornecido através de um só ponto de entrega, via Jolera SaaS |

||

Análises de negócio e planeamento estratégico de melhoria contínua |

||

Acesso ao Centro Global de Informações e Resposta a Ameaças 24/7/365 |

||

Plataforma única de integração automatizada para proporcionar visibilidade total |

||

Cyber Incident Response – sem pré-pagamento (CIR) * |

||

Vulnerability Detection and Response (VDR) |

|

|

Endpoint Detection and Response (EDR) |

|

|

Plataforma Secure IT™ Azure Sentinel Accelerator |

|

|

* Aplicam-se as condições. Para obter mais informações, fale com o seu gestor de conta ou leia o Contrato de Serviço.

PADRÃO

|

AVANÇADO |

|

Monitorização contínua 24/7/365 |

||

Suporte em direto do engenheiro de segurança cibernética 24/7/365 |

||

Deteção de ameaças sempre ativa |

||

Suporte permanente em caso de perturbação por ameaças e apoio à contenção |

||

Inteligência artificial e machine learning para detetar/travar ameaças em poucos segundos |

||

Deteção rápida e automatizada de anomalias |

||

Possibilidade de escalonamento, sem qualquer obrigação de comprar hardware ou software |

||

Deteção de ataques desconhecidos através de análise comportamental |

||

Verdadeiras investigações rápidas conduzidas por seres humanos |

||

Modelos públicos de proteção contra ameaças de segurança na nuvem e híbridas |

||

Escalonamentos detalhados, com recomendações de análise e segurança |

||

Fornecido através de um só ponto de entrega, via Jolera SaaS |

||

Análises de negócio e planeamento estratégico de melhoria contínua |

||

Acesso ao Centro Global de Informações e Resposta a Ameaças 24/7/365 |

||

Plataforma única de integração automatizada para proporcionar visibilidade total |

||

Cyber Incident Response – sem pré-pagamento (CIR) * |

||

Vulnerability Detection and Response (VDR) |

|

|

Endpoint Detection and Response (EDR) |

|

|

Plataforma Secure IT™ Azure Sentinel Accelerator |

|

|

Soluções Associadas

Secure IT™ – Avaliação da Linha de Base de Segurança

Revisão abrangente do seu ambiente para uma compreensão básica da sua postura de segurança.

Secure IT™ VDR

Diminua o risco de comprometimento ao evitar eficazmente violações e ao responder rapidamente a ameaças.

Secure IT™ EDR

Proporciona uma proteção diferenciada de endpoint, deteção e resposta de endpoint.