Réponse de détection

de vulnérabilité

(VDR)

Réponse de détection de vulnérabilité

(VDR)

Détection et réponse continues inégalées des vulnérabilités pour aider à sécuriser votre environnement informatique

Même la meilleure stratégie de sécurité est vaincue par le maillon le plus faible de votre organisation.

La solution Réponse de détection de vulnérabilité (VDR) Secure IT™, optimisée par Qualys, établit les bases de la cybersécurité dont les environnements informatiques hybrides, dynamiques et distribués d’aujourd’hui ont besoin.

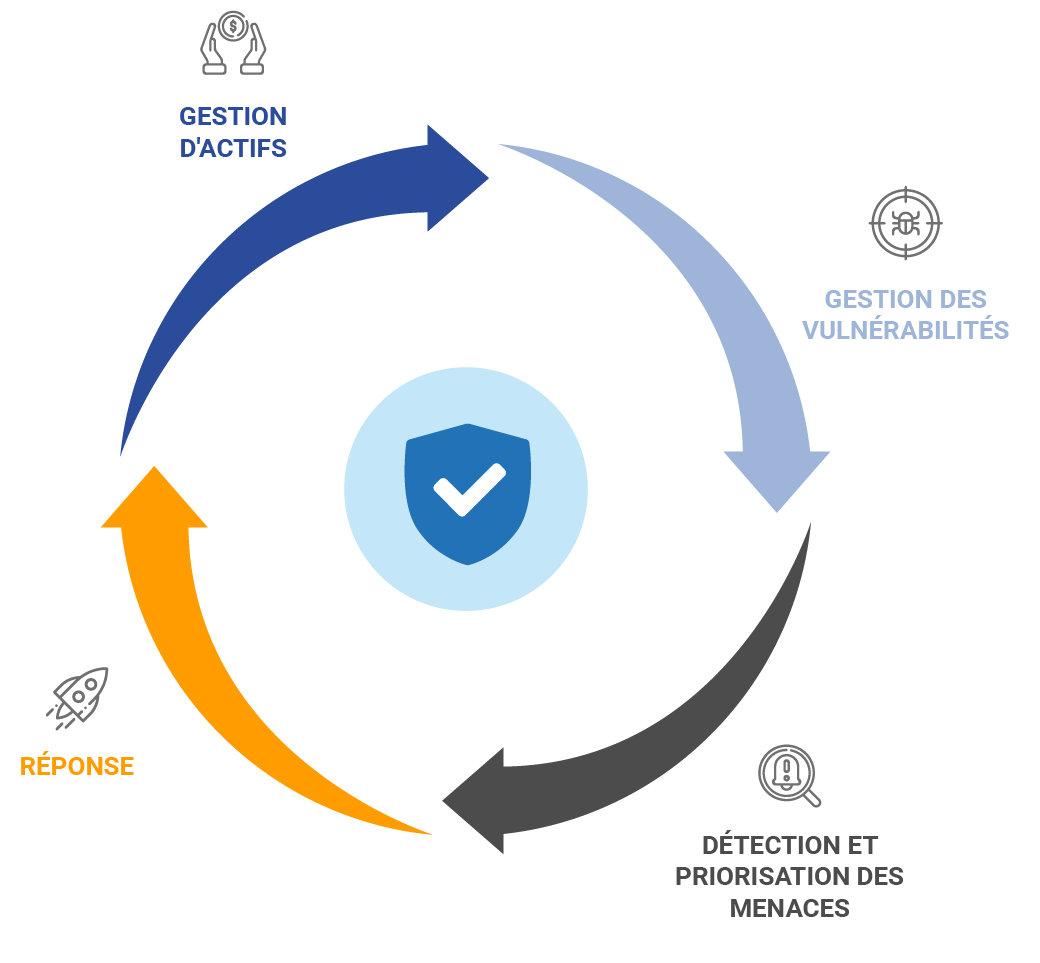

Il s’agit d’un cycle de flux de travail orchestré en continu, comprenant la découverte automatisée des actifs, la gestion des vulnérabilités, la priorisation des menaces et la correction facultative.

En adoptant le cycle de vie VDR Secure IT™, les entreprises réduisent leur risque de compromission en prévenant efficacement les violations et en réagissant rapidement aux menaces.

Découvrez, évaluez, hiérarchisez et corrigez les vulnérabilités critiques en temps réel et dans l’ensemble de votre paysage informatique hybride mondial — le tout à partir d’une solution unique:

Identifiez tous les actifs connus et inconnus sur votre hybride informatique mondial.

Analysez les vulnérabilités et les erreurs de configuration avec la précision Six Sigma.

Des rapports bimensuels détaillés pour augmenter votre posture de sécurité.

Protégez vos actifs contre les menaces continues grâce à un plan de remédiation détaillé.

Identifiez tous les actifs connus et inconnus sur votre hybride informatique mondial.

Analysez les vulnérabilités et les erreurs de configuration avec la précision Six Sigma.

Des rapports bimensuels détaillés pour augmenter votre posture de sécurité.

Protégez vos actifs contre les menaces continues grâce à un plan de remédiation détaillé.

Identification et hiérarchisation des menaces

Notre solution Réponse de détection des vulnérabilités Secure IT™ utilise l’identification des menaces à l’aide de renseignements continus sur les menaces pour prendre le contrôle de l’évolution du paysage des menaces et vous alerter lorsque des anomalies réseau sont détectées.

Détection et gestion des correctifs

Notre solution comprend la corrélation automatique des vulnérabilités et des correctifs, ce qui contribue à réduire le temps de réaction à la correction. Elle recherche les vulnérabilités et expositions communes (CVE) pour identifier les derniers correctifs de remplacement pour une résolution rapide.

Gestion des vulnérabilités

Nous offrons une détection continue des vulnérabilités logicielles avec la base de données de signatures la plus complète couvrant la catégorie la plus large d’actifs. Notre solution identifie les vulnérabilités et les mauvaises configurations en temps réel sur l’ensemble d’un environnement hybride.

Découverte et inventaire d’actifs

Nous effectuons la découverte, l’inventaire, la catégorisation et la normalisation de tous les actifs connus et inconnus en temps réel pour un examen facile. Cela permet de disposer d’un inventaire complet et catégorisé des actifs informatiques mondiaux qui est toujours à jour.

VISIBILITÉ APPROFONDIE, NUMÉRISATION PUISSANTE

Tout est visible, tout est en sécurité. La solution VDR Secure IT™ vous offre une analyse continue et permanente de votre position mondiale en matière d’informatique hybride, de sécurité et de conformité, avec une visibilité sur tous vos actifs informatiques, où qu’ils se trouvent. Avec des capacités de hiérarchisation et de réponse aux menaces intégrées et automatisées, VDR Secure IT™ est une solution de sécurité complète de bout en bout.

Avantages supplémentaires de la Réponse de détection des vulnérabilités Secure IT™

TOUT EST DANS LE CLOUD

![]()

MODÉLISATION AVANCÉE DES MENACES

![]()

DÉPLOIEMENT RAPIDE

![]()

RÉDUISEZ LE TEMPS ET L'ARGENT

![]()

Questions Fréquemment Posées

Quel type de rapports est fourni avec cette solution?

Nous fournissons un rapport approfondi détaillant l’état actuel de l’environnement du point de vue de la sécurité, ainsi qu’une liste des vulnérabilités classées par ordre de priorité en fonction du risque pour une analyse rapide des activités critiques à effectuer.

Quels sont les systèmes d'exploitation/technologies pris en charge pour cette solution?

Vous trouverez une liste des systèmes d’exploitation/technologies pris en charge en cliquant sur le lien URL suivant :

À quelle fréquence l'examen de vulnérabilité à distance sera-t-il effectué?

Nous présenterons les vulnérabilités à distance trouvées avec un plan de restauration sur un calendrier bimensuel. Ceci décrira les vulnérabilités par ordre de gravité, pour permettre de fournir une orientation dans laquelle traiter les vulnérabilités détectées dans les systèmes.

Solutions Connexes

Secure IT™ EDR

Fournit une protection différenciée des points de terminaison, une détection et une réponse des points de terminaison.

Consult IT™

Services professionnels conçus et mis en œuvre par une équipe d’experts certifiés.

Secure IT™ – Défense de l’Utilisateur

Conçue pour permettre à vos employés de devenir la première ligne de défense contre les cyberattaques.